Diversas falhas de segurança e más-práticas de higiene digital foram identificadas em malas de voo eletrônicas (EFBs, na sigla em inglês), dispositivos críticos que são usados por pilotos de avião em decolagens, poucos e durante os voos. As brechas são oriundas de vulnerabilidades de software, configurações equivocadas feitas por fornecedores destes aparelhos e uma falta de cuidado com a proteção pelas companhias aéreas.

As vulnerabilidades foram apresentadas por Ken Munro, consultor de segurança da Pen Test Partners e especioalista em testes de penetração. As brechas, algumas solucionadas e outras não, foram assunto de palestra durante a RSA Conference, um dos principais eventos de segurança digital do mundo, e acenderam alertas sobre um aspecto contrastante. “A aviação atual é segura, sendo muito difícil invadir o sistema de um avião. Porém, isso faz com que não se olhe para os sistemas que alimentam as aeronaves com dados”, explicou.

Entre as vulnerabilidades detalhadas pelo especialista estão elementos comuns em ataques cibernéticos, como a falta de atualizações de sistemas operacionais e o uso de senhas simples, sem autenticação em duas etapas. De acordo com Munro, alguns dos dispositivos avaliados tinham senhas com números repetidos, como 1111, ou a data de nascimento dos pilotos como credencial, enquanto a falta de softwares de gerenciamento e controle dificultava ainda mais as tarefas de resiliência, já que configurações e updates precisariam ser feitos de forma individual.

/i604086.jpeg) |

| Exemplo de dispositivo EFB portátil, com dados exibidos em um iPad que auxiliam nos procedimentos e configurações de decolagem de um avião (Imagem: Reprodução/Pen Test Partners) |

Para piorar as coisas, Munro relata casos em que as companhias aéreas incentivaram pilotos a usarem os tablets que servem como EFBs, também, como dispositivos pessoais, que podem ser levados para casa e dados aos filhos, para que acessem a internet e assistam a conteúdos por streaming, sem qualquer controle de acesso ou download de aplicações. “O que percebemos é que as malas eletrônicas de voo não eram protegidas de maneira alguma, podendo levar a todo tipo de problema e ataque”, afirma.

O estudo da Pen Test Partners analisou as seis EFBs mais populares usadas pela aviação civil, em utilização pela maior parte das companhias aéreas do mundo. Em maior ou menor grau, todas apresentaram problemas de segurança que foram apontados aos fornecedores de software e operadores. Enquanto o resultado da maioria dos testes mostrou que dados de voo poderiam ser manipulados com resultados catastróficos, nem todos os responsáveis pela tecnologia se mostraram solícitos, com alguns casos permanecendo, até hoje, sem solução.

O que são os dispositivos EFBs e como elas são usadas?

As chamadas malas eletrônicas de voo são dispositivos portáteis utilizados por pilotos e copilotos para a realização de cálculos, consulta a coordenadas e outras informações de voo. São, também, aparelhos que ajudam na otimização de combustível, potência e outros elementos dos aviões de acordo, por exemplo, com a largura da pista, distância, condições climáticas, quantidade de passageiros e distribuição de peso no interior das aeronaves.

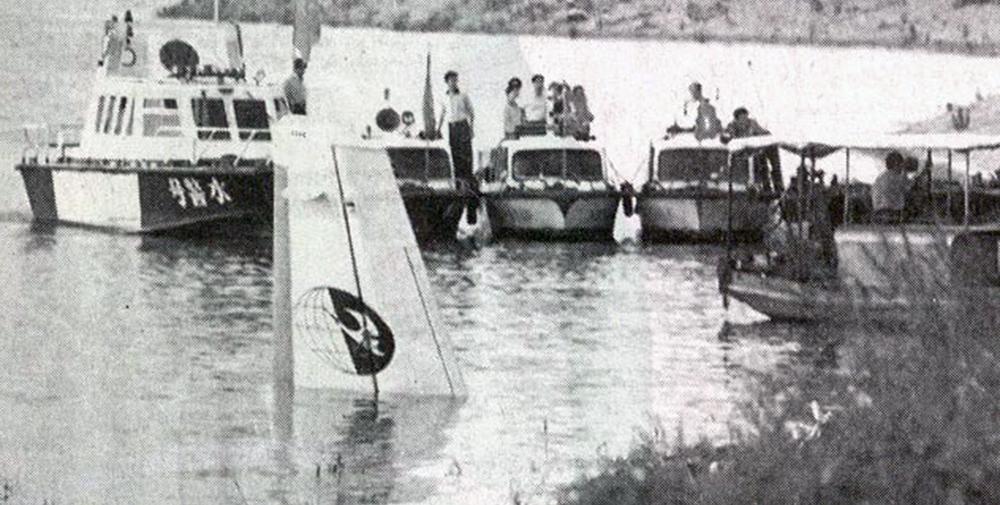

A criticidade dos dados disponíveis nos EFBs é comprovada no cotidiano da aviação, com casos em que pilotos com experiência notaram problemas nos dados antes de um acidente e outros em que o pior aconteceu. Entre os casos mais notórios de problemas com malas eletrônicos está o acidente com o voo 1602 da MK Airlines, quando sete tripulantes de um avião de carga morreram em 2004 devido ao uso de informações incorretas de velocidade e empuxo durante a decolagem, devido à diferença entre o peso real e o que foi inserido no aparelho.

/i604085.jpeg) |

| EFBs modernas são acopladas ao painel dos aviões, desconectadas da internet e exigem protocolos de segurança para atualização, resolvendo alguns dos problemas apontados pelos especialistas (Imagem: Reprodução/Pen Test Partners) |

Munro cita outros casos que indicam a importância de proteger os EFBs, que também auxiliam no pouso sob condições climáticas extremas ou com pouca visibilidade e emergências. Os aparelhos também indicam informações relacionadas a áreas de voo restrito ou controlado, procedimentos de descida ou alterações em pistas e aeroportos, com normas internacionais obrigando a atualização dos dados a cada 30 dias.

O mesmo, entretanto, não vale para sistemas operacionais, aplicativos e dispositivos de proteção digital disponíveis em tais aparelhos, gerando as vulnerabilidades demonstradas no painel. “Boas práticas, checagens e procedimentos padrões podem localizar erros na inserção de informações. A preocupação é quanto à manipulação de bancos de dados e cálculos. Todas as malas que checamos ao longo dos últimos anos tinham falhas triviais que permitiam isso”, completa.

Falhas incluem senhas simples, dispositivos destravados e mais

Um dos casos apresentados por Munro durante a RSA Conference é o de um fornecedor não revelado, que ainda está trabalhando na atualização de uma EFB usada por centenas de companhias aéreas ao redor do mundo. Ela utiliza iPads para auxiliar pilotos, mas com certificados de segurança inexplicavelmente desabilitados, o que permitia a realização de ataques do tipo man in the middle, com a interceptação de dados trafegados entre aparelhos e servidores de atualização.

/i604089.jpeg) |

| Acidente com o voo 1602 da MK Airlines, em 2004, foi o mais grave envolvendo problemas com EFBs; especialista aponta que casos decorrentes de manipulação intencional de dados ainda não existem (Imagem: Adrian Pingstone/Wikimedia Commons) |

De acordo com o especialista, o problema se torna maior nos casos em que os tablets são usados de maneira pessoal pelos pilotos e conectados a redes públicas de Wi-Fi, que já são, por si só, armas de ataques desse tipo. Nos testes, a Pen Test Partners foi capaz de manipular conexões e capturar senhas de acesso a sistemas internos das companhias aéreas, bem como realizar engenharia reversa em softwares para exibição de informações erradas e travamentos.

Um outro caso, também de fornecedor não revelado, também envolveu a análise de aplicativos mobile, desta vez no sistema operacional Android. A engenharia reversa do software usado pela mala eletrônica de voo permitiu acesso a chaves de criptografia que estavam inseridas no próprio código — a senha, inclusive, era 1234567890 —, abrindo as portas para a manipulação dos dados. Em uma terceira instância, não havia nenhum tipo de proteção, com as informações disponíveis em texto simples que poderia ser facilmente alterado por um atacante que descobrisse a senha que quatro dígitos, repetitiva, usada pela companhia aérea não identificada.

As demonstrações de Munro fazem parecer que o problema está na portabilidade das EFBs, o que não é necessariamente o caso. Em uma das exibições mais graves, tanto pela exploração em si quanto pelo fato de ela ainda não estar corrigida, o alvo foi uma mala fixada no cockpit de aviões de passageiros e conectadas apenas a um sistema interno de atualização e alimentação de dados. O problema é que, neste caso, apenas um adesivo protegia a entrada USB do aparelho.

“O acesso a um avião não é fácil e a segurança na cabine é restrita. Ainda assim, essa é uma falha que consideramos crítica, pois basta alguns segundos para que um ataque aconteça”, explicou o especialista, apontando a responsabilidade da fornecedora CMC Electronics neste caso. Os dispositivos da linha Pilotviews, fabricada por ela, rodam em Windows, com alguns dos equipamentos analisados pela equipe da Pen Test Partners estando há mais de sete anos sem atualizações.

/i604084.jpeg) |

| Mala eletrônica de voo fixa era desconectada da internet, mas análise comprovou acesso fácil ao sistema operacional, enquanto porta USB era protegida apenas por um adesivo (Imagem: Reprodução/Pen Test Partners) |

Mesmo sem um pendrive USB malicioso, senhas e outros recursos do sistema poderiam ser manipulados diretamente, bastando abrir o gerenciador de tarefas do Windows, com uma combinação de botões no teclado. Uma olhada rápida no registro do sistema operacional, por exemplo, permitiu descobrir senhas inseguras — “admin” como login e “password” como senha —; felizmente, o Wi-Fi estava desabilitado nos casos analisados, o que impediria, pelo menos, um golpe remoto contra as malas.

“A responsabilidade [sobre casos assim] deve ser compartilhada entre fabricantes, que precisam dar mais detalhes e suporte aos operadores, e companhias aéreas, que devem manter os sistemas atualizados”, completa Munro. Ele cita, novamente, as normas que obrigam a atualização das EFBs a cada 30 dias, mas a ausência de regras de utilização responsável dos dispositivos e obrigatoriedade de atualizações e configurações de segurança.

Por outro lado, o analista vê como positiva as mudanças tecnológicas em malas eletrônicas de voo de aviões mais recentes, cujos dispositivos não são mais portáteis e ficam fixos no painel dos aviões, recebendo dados apenas de sistemas internos que exigem proteção para funcionar. Muitos dos problemas apontados por ele nos aparelhos ainda em uso por companhias aéreas, afirma, podem ser evitados apenas desta maneira.

Felizmente, aponta, não existe nenhum caso registrado de ataque aos sistemas de informação de voo ou malas eletrônicas usadas ao redor do mundo. O especialista não fala nessa como uma probabilidade, mas aponta, sim, que um elemento crítico para a proteção da aviação vem sendo deixado de lado, com as consequências podendo ser as mais graves. “Com brechas em regulações ou falta de conhecimento, a segurança de EFBs parece opcional demais para o nosso gosto. Isso precisa mudar”, completa.

:quality(70)/cloudfront-us-east-1.images.arcpublishing.com/metroworldnews/22BQ472JZFFMFHLL7BBRYLJO7U.jpg)

/i.s3.glbimg.com/v1/AUTH_da025474c0c44edd99332dddb09cabe8/internal_photos/bs/2023/S/e/B81MBrRgaLfUxhGWlOAw/pexels-skitterphoto-2105.jpg)

/i604090.jpeg)

/i604086.jpeg)

/i604085.jpeg)

/i604089.jpeg)

/i604084.jpeg)